Checklist d'évaluation des risques

de sécurité informatique

Aperçu

Les évaluations des risques servent à déterminer, estimer et hiérarchiser les risques pesant sur les opérations et les actifs de l’organisation et découlant de l’exploitation et de l’utilisation des systèmes d’information.

L’évaluation des risques est avant tout un concept commercial, qui concerne essentiellement l’argent. Vous devez d’abord réfléchir à la façon dont votre entreprise gagne de l’argent, comment les employés et les actifs influent sur sa rentabilité et quels risques pourraient entraîner des pertes monétaires importantes. Après cela, réfléchissez à la façon dont vous pourriez améliorer votre infrastructure informatique dans le but de réduire les risques pouvant entraîner les pertes financières les plus importantes pour votre organisation.

Le risque est un concept économique – la probabilité de pertes financières pour l’organisation est-elle élevée, moyenne, faible ou nulle ? Trois facteurs entrent en ligne de compte dans la détermination du risque : la nature de la menace, la vulnérabilité du système et l’importance de l’actif qui pourrait être endommagé ou rendu indisponible. Le risque peut donc être défini de la manière suivante :

Risque = Menace X Vulnérabilité X Actif

Gardez toujours à l’esprit que tout ce qui est multiplié par zéro est toujours nul : si, par exemple, le facteur de menace et le niveau de vulnérabilité sont élevés mais l’importance de l’actif est nulle (en d’autres termes, s’il n’a aucune valeur pour vous), votre risque de perte est nul.

Plusieurs méthodes permettent de recueillir les informations dont vous avez besoin pour évaluer les risques. Vous pouvez par exemple :

- Questionnez la direction, les propriétaires de données et les autres employés

- Analysez vos systèmes et vos infrastructures

- Revoyez la documentation

Pour commencer l’évaluation des risques, suivez les étapes ci-dessous :

- Trouver quels éléments dans toute l'organisation qui puissent être endommagés par les menaces. Voici

juste quelques exemples :

• Servers

• Site Internet

• Information de contact client

• Secrets commecieux

• Données de carte de crédit de clients - Identifiez les conséquences potentielles. Déterminez les pertes financières que subirait l’organisation si un actif particulier était endommagé. Voici quelques-unes des conséquences dont vous devriez vous préoccuper :

• Perte de données

• Interruption du système ou des applications

• Conséquences juridiques - Identifier les menaces et leur niveau. Une menace est quelque chose qui pourrait exploiter une vulnérabilité

pour violer votre sécurité et causer des dommages à vos biens. Voici quelques types communs de

menaces :

• Catastrophes naturelles

• Défaillance du système

• Interférence humaine accidentelle

• Humains malveillants (l’interférence, l’interception ou l’usurpation d’identité) - Identifier les vulnérabilités et évaluez la probabilité de leur exploitation. Une vulnérabilité est une faiblesse

qui permet à certaines menaces de violer votre sécurité et provoquer un dommage à un actif.

Des vulnérabilités peuvent être physiques, comme les anciens équipements, ou un problème de conception ou

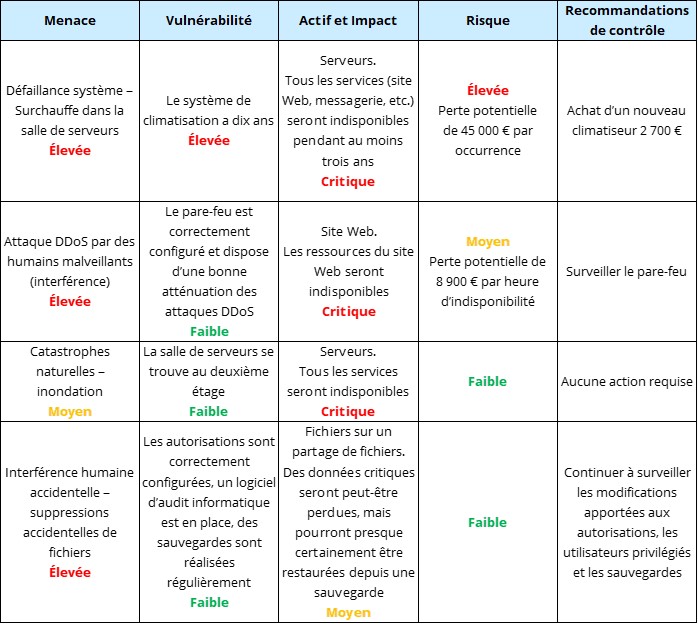

de configuration de logiciels, telles que les autorisations d’accès excessives ou des postes de travail non protégés. - Évaluez les risques. Un risque est la possibilité qu’une menace donnée exploite les vulnérabilités de l’environnement et occasionne des dommages à un ou plusieurs actifs, entraînant des pertes monétaires. Évaluez les risques en utilisant la formule logique mentionnée ci-dessus et attribuez-leur une valeur : élevé, modéré ou faible. Développez ensuite une solution pour chaque risque élevé et modéré, et estimez son coût.

- À l’aide des données recueillies, créez un plan de gestion des risques. Voici quelques exemples :

- Créer une stratégie pour améliorer l’infrastructure informatique afin d’atténuer les vulnérabilités

les plus importantes et obtenir l’accord de la direction. - Définir les processus d’atténuation. Vous pouvez améliorer la sécurité de votre infrastructure informatique,

mais vous ne pouvez pas éliminer tous les risques. Si une catastrophe survient, vous réparez ce qui est survenu,

vous analysez pourquoi c’est arrivé, puis vous essayez d’empêcher que cela se reproduise ou, au minimum,

rendezles conséquences moins néfastes. For example, here is a sample mitigation process for a server failure:

Événement (panne de serveur) → Réponse (utilisez votre plan de reprise après sinistre ou la documentation du fournisseur pour remettre le serveur en service) → Analyse (déterminez pourquoi ce serveur a subi une panne) → Atténuation (si la panne du serveur a été provoquée par une surchauffe due à un équipement de mauvaise qualité, demandez à votre direction d’acheter un meilleur équipement ; si elle refuse, instaurez une surveillance supplémentaire pour pouvoir arrêter le serveur de façon contrôlée)

Félicitations ! Vous avez terminé votre première évaluation des risques. Mais souvenez-vous qu’une évaluation des risques n’est pas une action qui s’effectue une bonne fois pour toutes. Votre environnement informatique et le contexte de menaces évoluent constamment, vous devez donc procéder régulièrement à des évaluations des risques. Créez une politique d’évaluation des risques qui codifie votre méthodologie d’évaluation des risques et précise à quelle fréquence le processus d’évaluation des risques doit être répété.

Regardez notre webinaire sur l'évaluation des risques informatiques pour voir comment Netwrix Auditor peut vous aider à comprendre votre profil de risque, identifier et prioriser vos vulnérabilités afin de savoir quelles actions il faut prendre pour les remédier et pour maintenir la conformité réglementaire.

de la sécurité de Windows Server