Netwrix IGA, la solution de gouvernance et d’administration des identités à votre mesure

Assurez-vous que les utilisateurs disposent des bons accès aux bons contenus et au bon moment

Renforcez la sécurité et la responsabilité en veillant à ce que les utilisateurs ou les machines légitimes disposent des bons accès aux bons contenus, et uniquement pendant le temps nécessaire et pour un motif légitime.

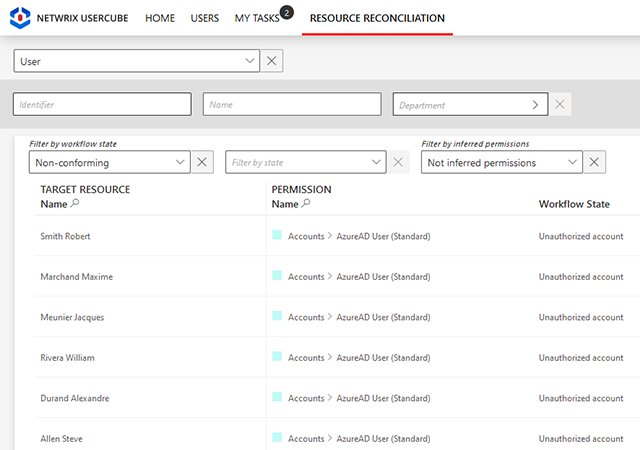

Limitez l’accès aux données sensibles et réduisez les risques de sécurité

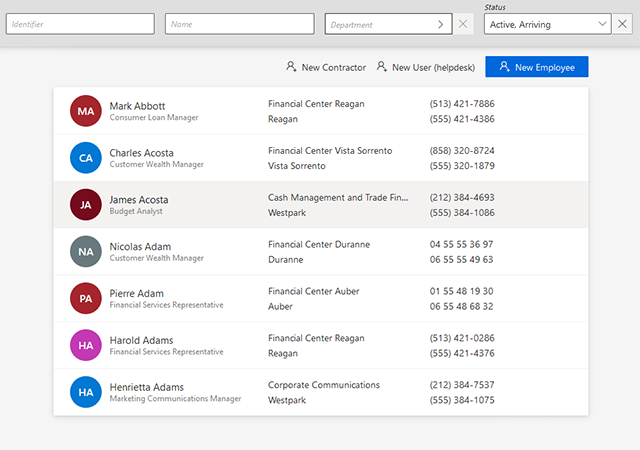

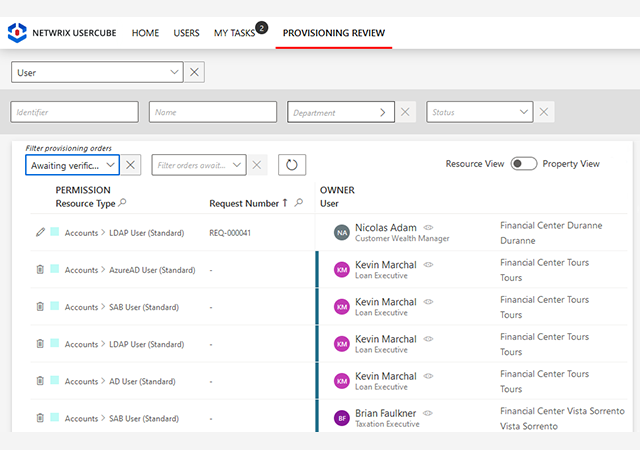

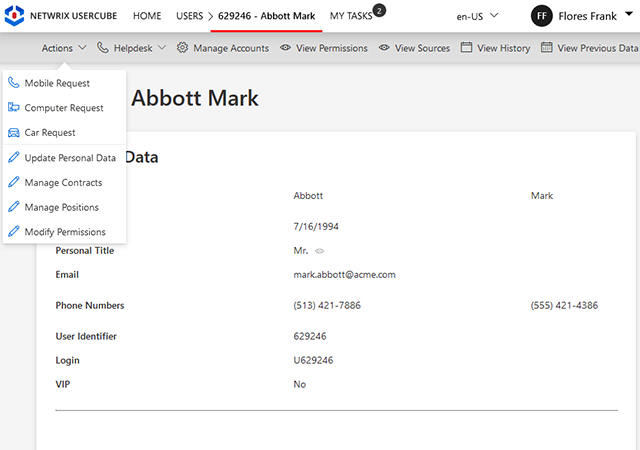

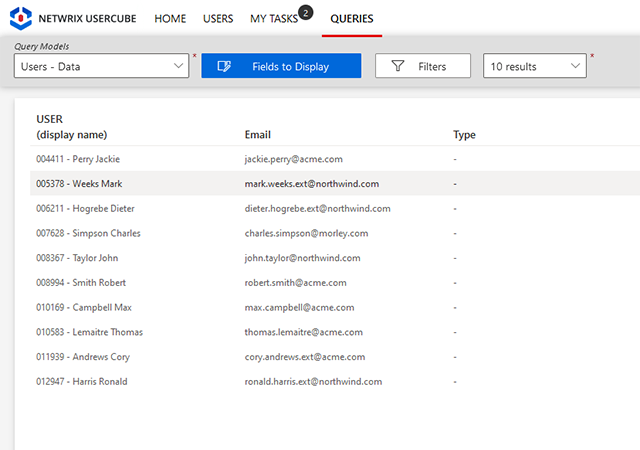

La gestion des accès se concentre plus sur les comptes d’utilisateur techniques que sur les identités numériques ; ce faisant, elle se prive de la contribution des utilisateurs métiers et surcharge les équipes du support. Autorisez les utilisateurs métiers à gérer leurs accès, et allégez la pression qui pèse sur l’IT.

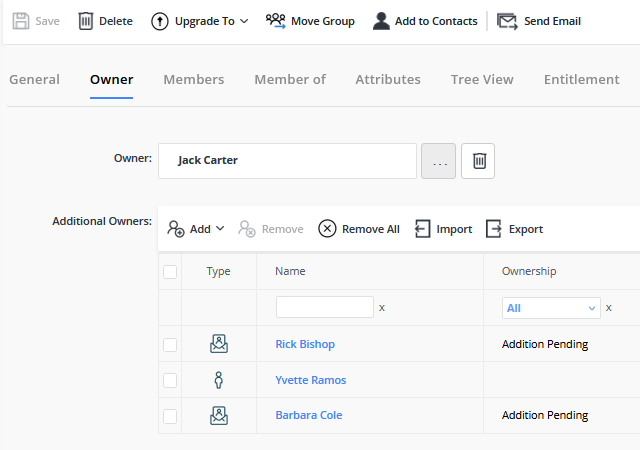

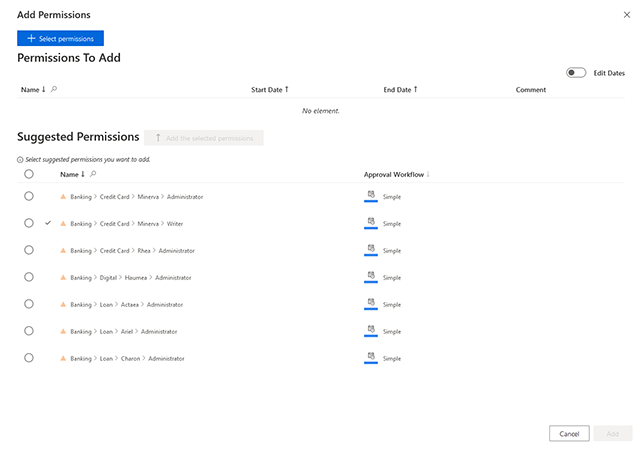

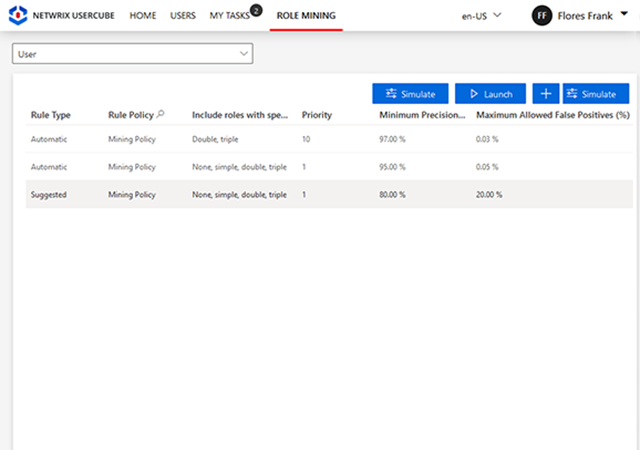

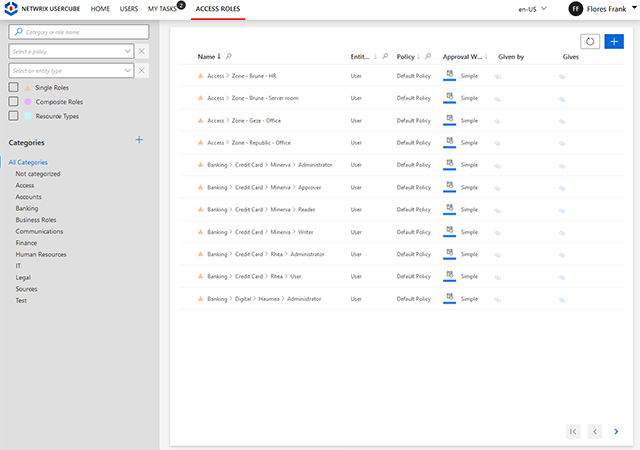

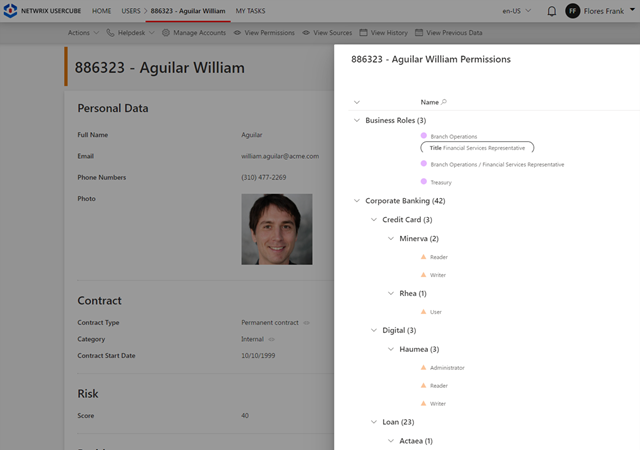

Misez sur l’implémentation granulaire des politiques de sécurité sur des systèmes hétérogènes, avec des rôles personnalisables

Mettez en place des politiques de sécurité efficaces avec des rôles personnalisables dans votre système de gestion des identités. Ces rôles, métiers ou techniques, offrent un contrôle granulaire sur les fonctionnalités et l’application des politiques de sécurité, sans oublier la délégation de contrôle d’objets de différents systèmes.

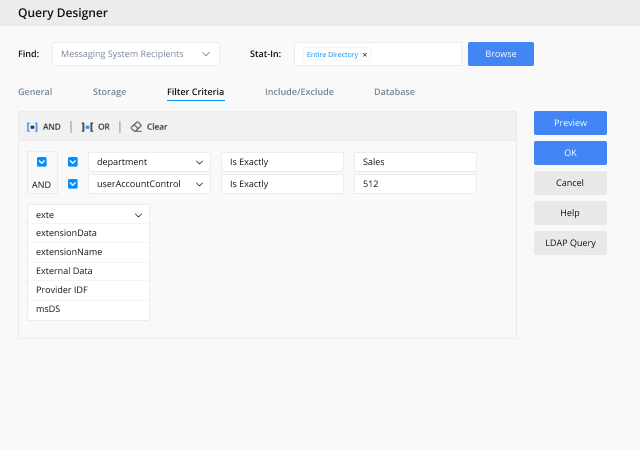

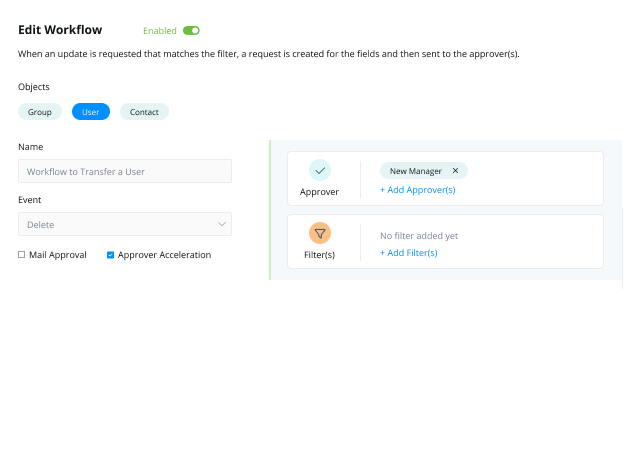

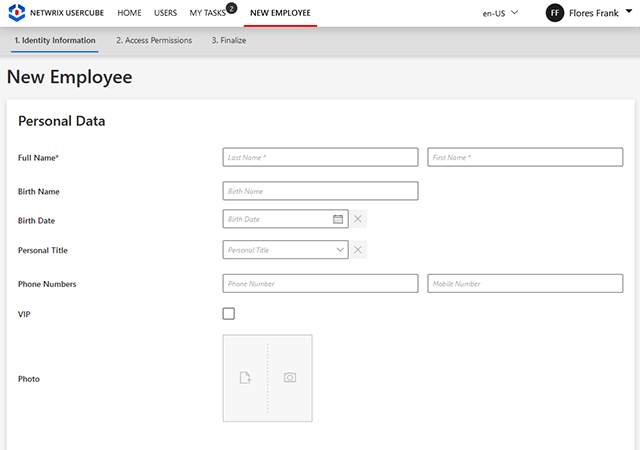

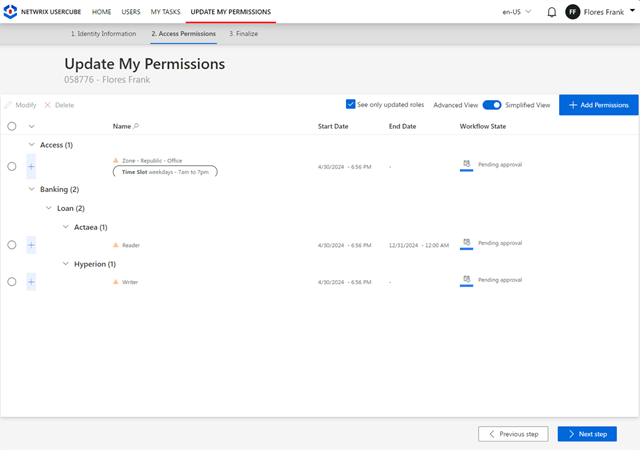

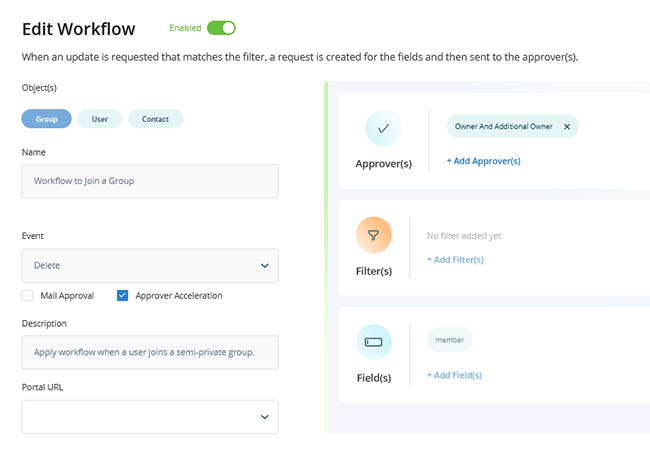

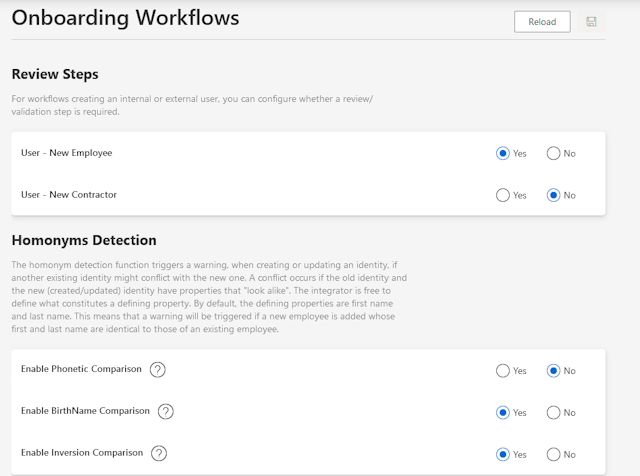

Créez des workflows qui mixent des processus automatiques, humains et vérifiables

Autorisez les utilisateurs et leurs managers à entrer leurs demandes d’accès dans une interface en libre-service et à les envoyer aux propriétaires d’application ou responsables de la sécurité concernés. Pour plus de fluidité, autorisez les utilisateurs à rejoindre ou à quitter des groupes en se basant sur leurs rôles, sous la supervision des parties prenantes de l’entreprise.

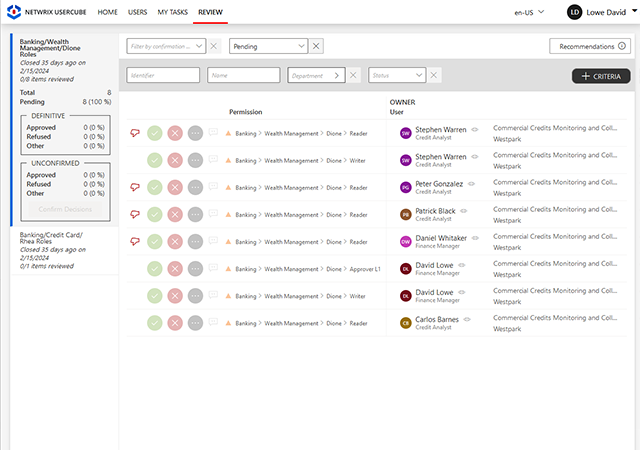

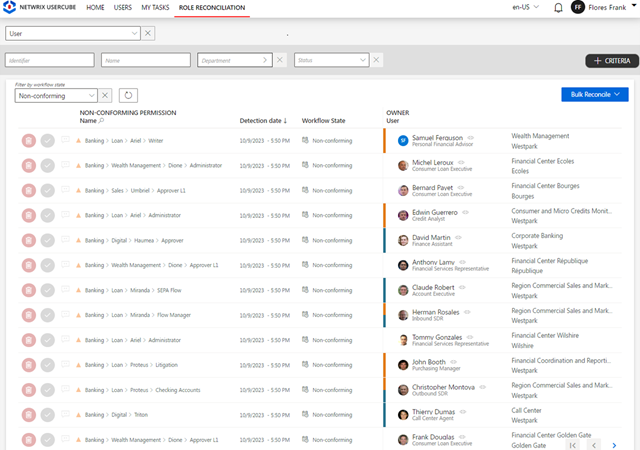

Soignez vos auditeurs avec des campagnes d’attestation et des rapports de conformité automatisés

Supervisez la gouvernance de vos identités et obtenez facilement les preuves de votre conformité réglementaire en accédant à de nombreux rapports personnalisables et à un programme demandeur interactif qui répond aux questions des auditeurs.

_2.png)

_edit.png)