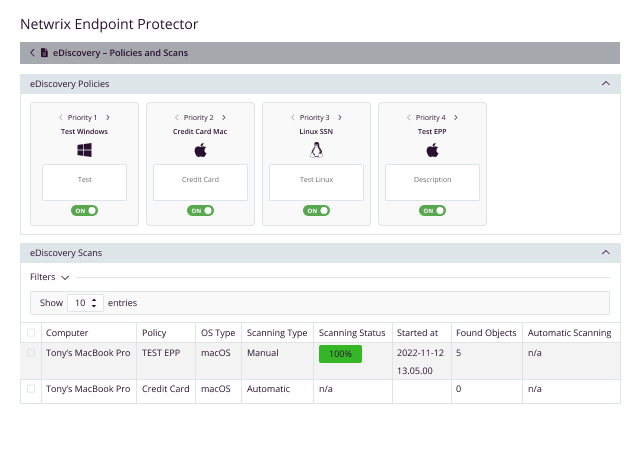

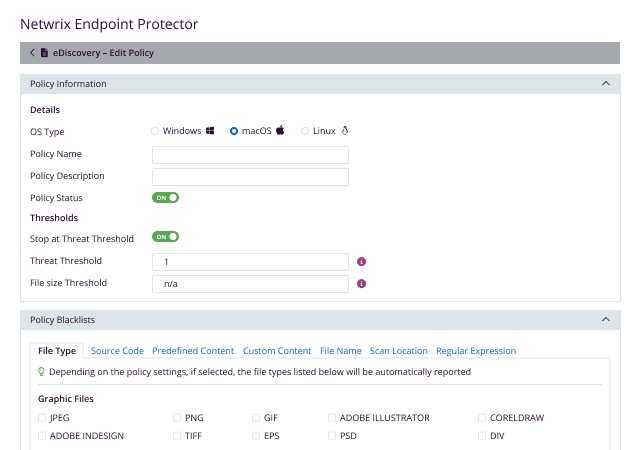

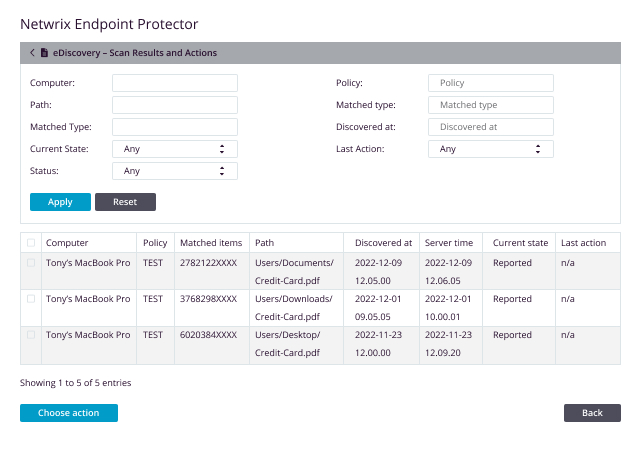

Protégez vos données sensibles du vol et des utilisations abusives avec l’analyse DLP des données au repos

Netwrix Endpoint Protector eDiscovery est une solution robuste et complète qui permet de découvrir et de protéger les données sensibles stockées sur les terminaux fonctionnant sous Windows, macOS et Linux. Ses fonctionnalités avancées d’analyse DLP de contenu et de contexte assurent de n’oublier aucunes données sensibles, même en cas d’intégration à d’autres fichiers ou d’utilisation de techniques de compression. La certification Common Criteria EAL2 attachée à la solution d’analyse DLP Netwrix Endpoint Protector eDiscovery témoigne de son adhésion aux normes de sécurité les plus strictes afin de protéger vos ressources les plus précieuses.

Principaux avantages