LA SÉCURITÉ

DES DONNÉES

DANS LES RÈGLES

DE L’ART

pour la sécurité des données

La sécurité de l’entreprise ne peut plus s’appuyer sur des solutions de sécurité informatique ponctuelles. Les organisations se concentrent sur leurs actifs les plus essentiels : les données clients et les données d’entreprise. Netwrix vous permet de mettre d'adopter une approche de sécurité centrée sur les données. Il identifie les contenus sensibles dans les données structurées ou non structurées, sur site ou dans le Cloud, pour réduire les risques et détecter à temps les comportements suspects des utilisateurs afin de bloquer toute violation.

Concentrez vos efforts de protection des données

sur ce qui compte vraiment

des données et de l’infrastructure

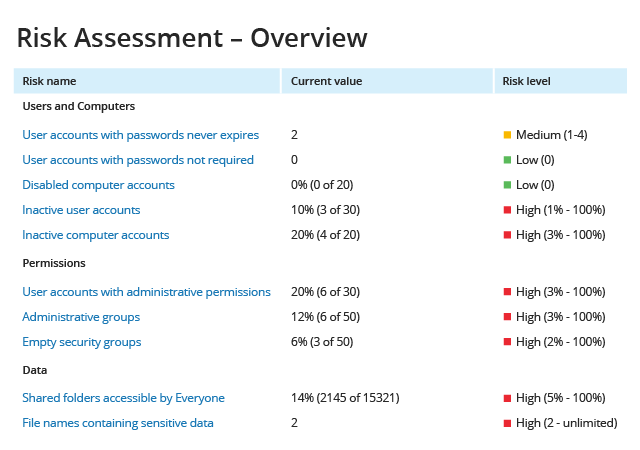

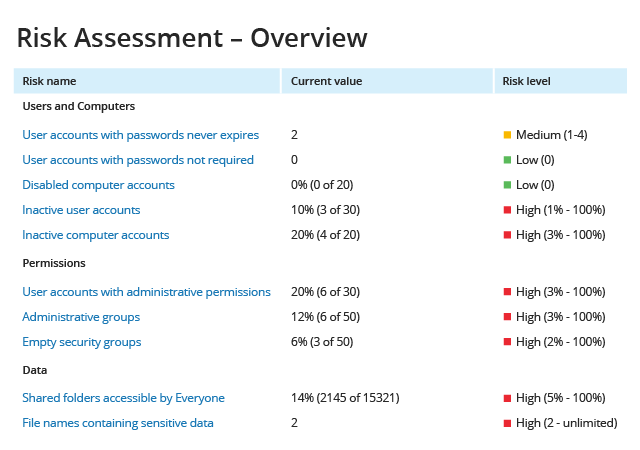

Identifiez les lacunes en matière de sécurité des données et de l’infrastructure, telles qu’un grand nombre d’autorisations directement attribuées ou un trop grand nombre de comptes d’utilisateur inactifs. Évaluez continuellement ces critères de sécurité et concentrez-vous sur ce qui est le plus important.

données sensibles dans plusieurs

silos de données

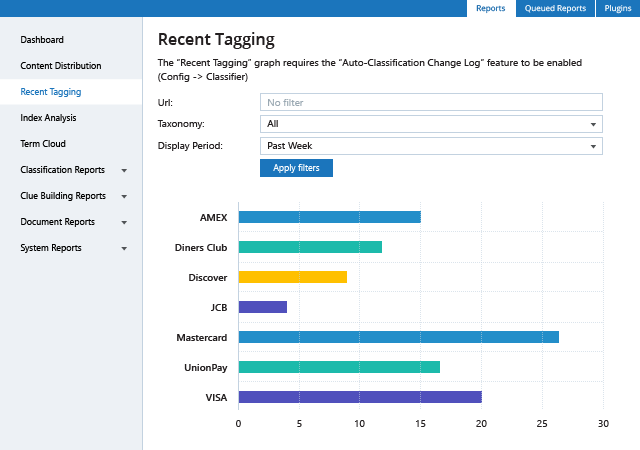

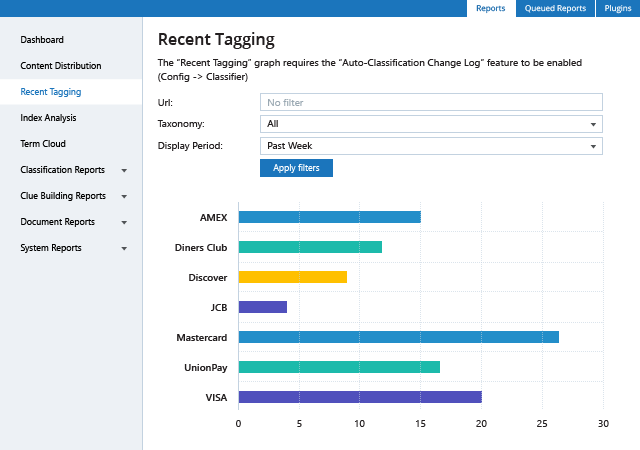

Classez et étiquetez les données structurées et non structurées indépendamment de leur emplacement afin de hiérarchiser la sécurité des informations sensibles. Appliquez les politiques de sécurité de manière cohérente dans plusieurs dépôts de données.

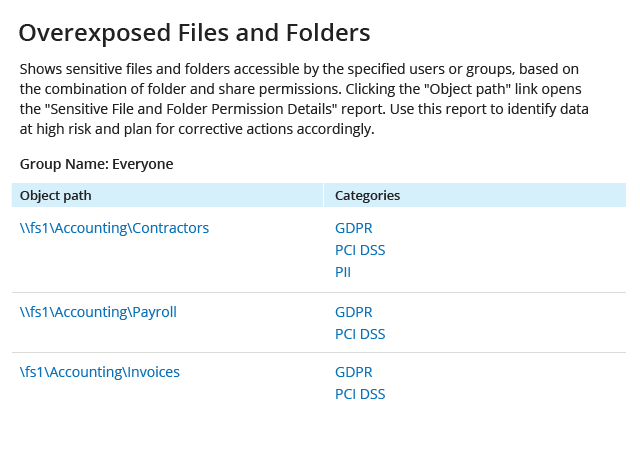

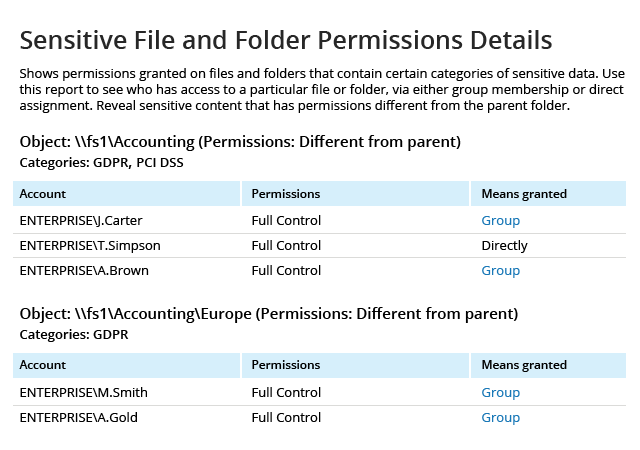

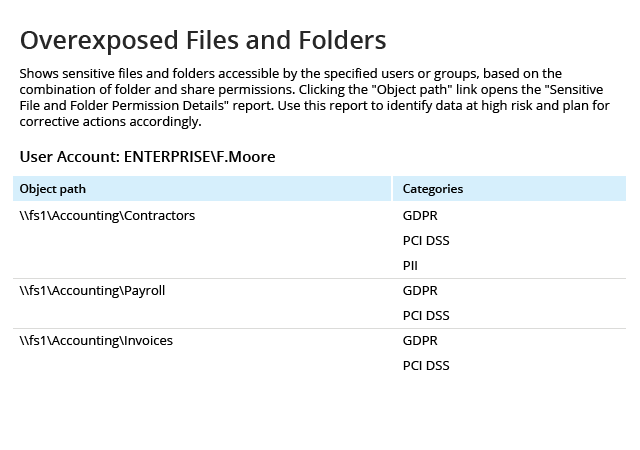

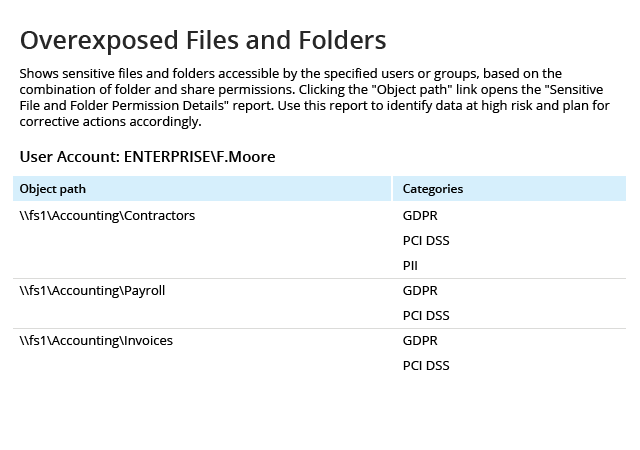

Constatez quelles données sensibles sont les plus exposées afin d’établir un ordre de priorité pour la remédiation à ces risques. Netwrix vous permet d’identifier les informations sensibles qui sont exposées à un grand nombre d’utilisateurs sans véritable nécessité ou qui sont stockées dans un endroit non sécurisé.

des données et de l’infrastructure

Identifiez les lacunes en matière de sécurité des données et de l’infrastructure, telles qu’un grand nombre d’autorisations directement attribuées ou un trop grand nombre de comptes d’utilisateur inactifs. Évaluez continuellement ces critères de sécurité et concentrez-vous sur ce qui est le plus important.

données sensibles dans plusieurs

silos de données

Classez et étiquetez les données structurées et non structurées indépendamment de leur emplacement afin de hiérarchiser la sécurité des informations sensibles. Appliquez les politiques de sécurité de manière cohérente dans plusieurs dépôts de données.

données sensibles dans plusieurs

silos de données

Classez et étiquetez les données structurées et non structurées indépendamment de leur emplacement afin de hiérarchiser la sécurité des informations sensibles. Appliquez les politiques de sécurité de manière cohérente dans plusieurs dépôts de données.

Constatez quelles données sensibles sont les plus exposées afin d’établir un ordre de priorité pour la remédiation à ces risques. Netwrix vous permet d’identifier les informations sensibles qui sont exposées à un grand nombre d’utilisateurs sans véritable nécessité ou qui sont stockées dans un endroit non sécurisé.

des données et de l’infrastructure

Identifiez les lacunes en matière de sécurité des données et de l’infrastructure, telles qu’un grand nombre d’autorisations directement attribuées ou un trop grand nombre de comptes d’utilisateur inactifs. Évaluez continuellement ces critères de sécurité et concentrez-vous sur ce qui est le plus important.

Minimisez les risques de violation

Les éléments non sensibles étiquetés par erreur n’ont pas besoin de protection. Tirez le meilleur parti des étiquettes de classification de haute précision écrites par Netwrix pour augmenter la précision des logiciels de sécurité aux points d’accès, des solutions de prévention des pertes de données et des autres technologies et produits de sécurité informatique dans lesquels vous avez investi.

Les éléments non sensibles étiquetés par erreur n’ont pas besoin de protection. Tirez le meilleur parti des étiquettes de classification de haute précision écrites par Netwrix pour augmenter la précision des logiciels de sécurité aux points d’accès, des solutions de prévention des pertes de données et des autres technologies et produits de sécurité informatique dans lesquels vous avez investi.

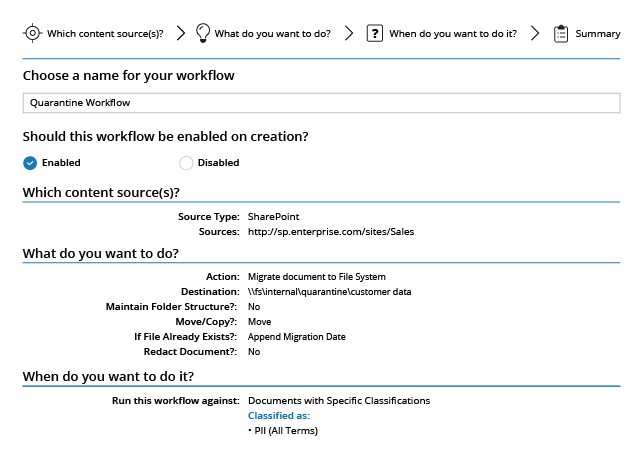

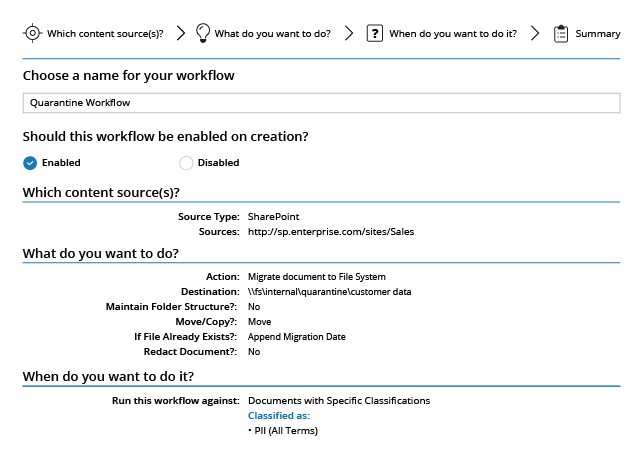

Si un fichier sensible est découvert à un endroit inattendu, déplacez-le automatiquement dans une zone de quarantaine jusqu’à ce que vous puissiez déterminer où il doit être stocké et qui doit y avoir accès.

Si un fichier sensible est découvert à un endroit inattendu, déplacez-le automatiquement dans une zone de quarantaine jusqu’à ce que vous puissiez déterminer où il doit être stocké et qui doit y avoir accès.

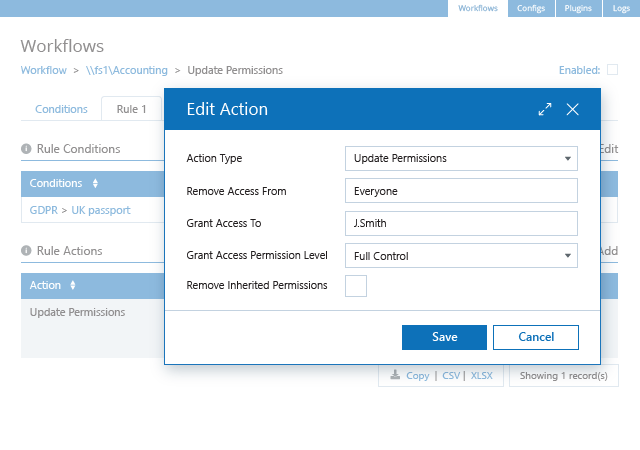

Si les contrôles d’accès aux données sensibles ne sont pas adaptés aux risques, supprimez automatiquement tous les droits de lecture ou de modification de ces données pour les groupes d’accès globaux (par exemple « Tout le monde ») utilisant ce logiciel de sécurité des données.

Si les contrôles d’accès aux données sensibles ne sont pas adaptés aux risques, supprimez automatiquement tous les droits de lecture ou de modification de ces données pour les groupes d’accès globaux (par exemple « Tout le monde ») utilisant ce logiciel de sécurité des données.

Sachez qui a accès à quelles données sensibles et comment ces personnes ont obtenu ces accès, et donnez la possibilité aux propriétaires de données de vérifier régulièrement que ces droits correspondent aux besoins métier. Si tel n’est pas le cas, retirez les autorisations excessives pour appliquer le principe du moindre privilège et maintenir le risque à un niveau acceptable.

Sachez qui a accès à quelles données sensibles et comment ces personnes ont obtenu ces accès, et donnez la possibilité aux propriétaires de données de vérifier régulièrement que ces droits correspondent aux besoins métier. Si tel n’est pas le cas, retirez les autorisations excessives pour appliquer le principe du moindre privilège et maintenir le risque à un niveau acceptable.

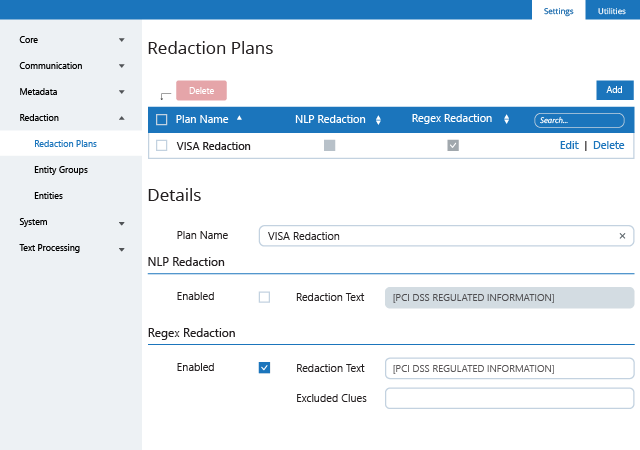

Réduisez le risque d’exposition des informations confidentielles en supprimant automatiquement les contenus sensibles des documents si leur présence ne constitue pas un impératif métier. Préservez la productivité en conservant le reste du document intact.

Réduisez le risque d’exposition des informations confidentielles en supprimant automatiquement les contenus sensibles des documents si leur présence ne constitue pas un impératif métier. Préservez la productivité en conservant le reste du document intact.

Les éléments non sensibles étiquetés par erreur n’ont pas besoin de protection. Tirez le meilleur parti des étiquettes de classification de haute précision écrites par Netwrix pour augmenter la précision des logiciels de sécurité aux points d’accès, des solutions de prévention des pertes de données et des autres technologies et produits de sécurité informatique dans lesquels vous avez investi.

Les éléments non sensibles étiquetés par erreur n’ont pas besoin de protection. Tirez le meilleur parti des étiquettes de classification de haute précision écrites par Netwrix pour augmenter la précision des logiciels de sécurité aux points d’accès, des solutions de prévention des pertes de données et des autres technologies et produits de sécurité informatique dans lesquels vous avez investi.

Si un fichier sensible est découvert à un endroit inattendu, déplacez-le automatiquement dans une zone de quarantaine jusqu’à ce que vous puissiez déterminer où il doit être stocké et qui doit y avoir accès.

Si un fichier sensible est découvert à un endroit inattendu, déplacez-le automatiquement dans une zone de quarantaine jusqu’à ce que vous puissiez déterminer où il doit être stocké et qui doit y avoir accès.

Détectez rapidement les menaces envers

la sécurité des données

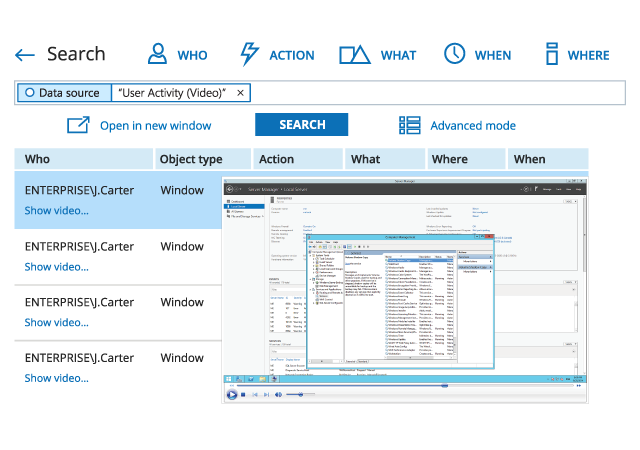

Surveillez attentivement l’activité des comptes d’utilisateur tiers dans tout système ou toute application, même si ceux-ci ne produisent pas de journaux, afin de garantir les responsabilités. Soyez averti chaque fois qu’un fournisseur fait quelque chose qui ne relève pas de son domaine d’activité, car ses actions non autorisées pourraient mettre vos données en péril.

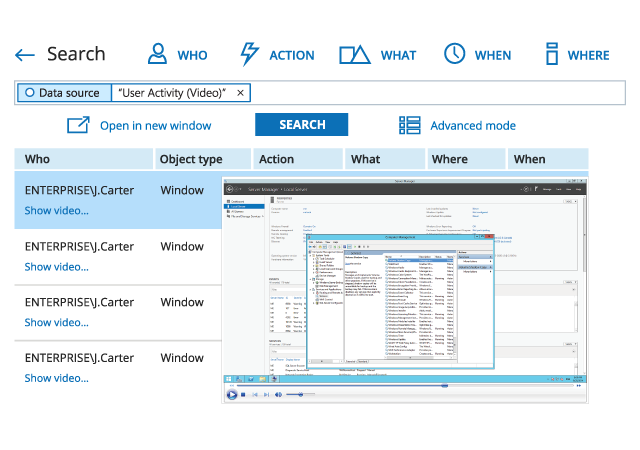

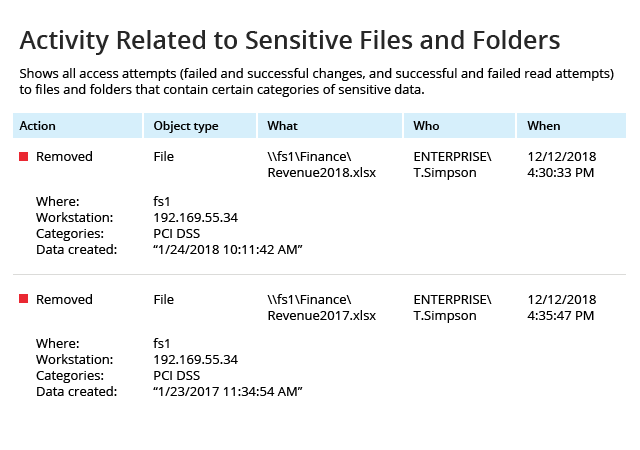

Surveillez en permanence l’activité des administrateurs et des autres utilisateurs privilégiés sur tous les systèmes, afin de vous assurer qu’ils respectent les politiques internes et n’abusent pas de leurs privilèges pour accéder, modifier ou supprimer des données sensibles en toute impunité.

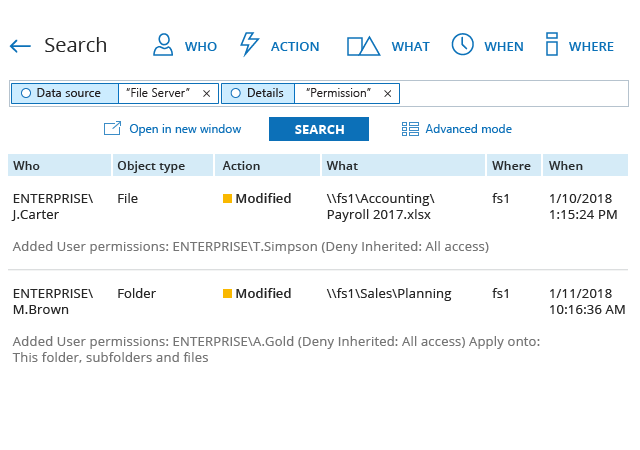

Détectez toute modification des droits d’accès ou de l’appartenance à un groupe afin de pouvoir évaluer si les autorisations d’accès aux données sensibles ont été modifiées sans motif légitime. Annulez rapidement toute modification inappropriée, afin de réduire les risques et de protéger les données.

les utilisateurs internes malveillants

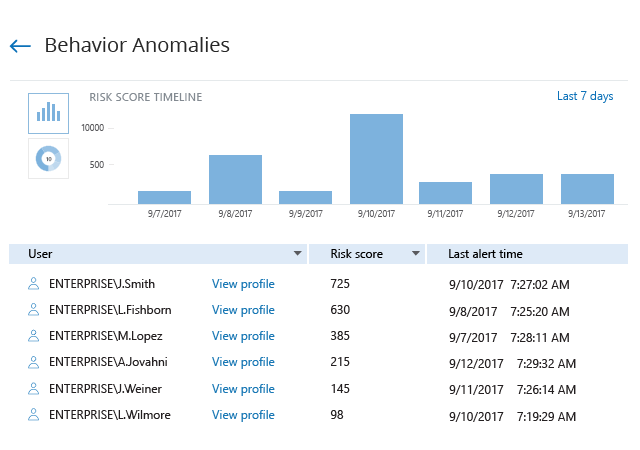

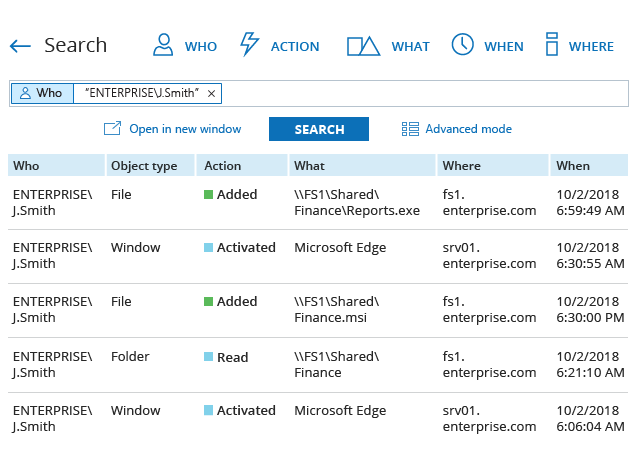

Détectez rapidement les moindres signes d’éventuelles menaces en cours pour la sécurité des données, telles que des connexions inhabituelles, un accès à distance non autorisé à votre réseau ou des utilisateurs accédant à des données sensibles auxquelles ils n’ont jamais accédé auparavant. Identifiez facilement les utilisateurs qui présentent le plus de risques et enquêtez sur eux grâce à une vue agrégée de l’activité anormale de chaque utilisateur.

Surveillez attentivement l’activité des comptes d’utilisateur tiers dans tout système ou toute application, même si ceux-ci ne produisent pas de journaux, afin de garantir les responsabilités. Soyez averti chaque fois qu’un fournisseur fait quelque chose qui ne relève pas de son domaine d’activité, car ses actions non autorisées pourraient mettre vos données en péril.

Surveillez en permanence l’activité des administrateurs et des autres utilisateurs privilégiés sur tous les systèmes, afin de vous assurer qu’ils respectent les politiques internes et n’abusent pas de leurs privilèges pour accéder, modifier ou supprimer des données sensibles en toute impunité.

Surveillez en permanence l’activité des administrateurs et des autres utilisateurs privilégiés sur tous les systèmes, afin de vous assurer qu’ils respectent les politiques internes et n’abusent pas de leurs privilèges pour accéder, modifier ou supprimer des données sensibles en toute impunité.

Détectez toute modification des droits d’accès ou de l’appartenance à un groupe afin de pouvoir évaluer si les autorisations d’accès aux données sensibles ont été modifiées sans motif légitime. Annulez rapidement toute modification inappropriée, afin de réduire les risques et de protéger les données.

les utilisateurs internes malveillants

Détectez rapidement les moindres signes d’éventuelles menaces en cours pour la sécurité des données, telles que des connexions inhabituelles, un accès à distance non autorisé à votre réseau ou des utilisateurs accédant à des données sensibles auxquelles ils n’ont jamais accédé auparavant. Identifiez facilement les utilisateurs qui présentent le plus de risques et enquêtez sur eux grâce à une vue agrégée de l’activité anormale de chaque utilisateur.

Surveillez attentivement l’activité des comptes d’utilisateur tiers dans tout système ou toute application, même si ceux-ci ne produisent pas de journaux, afin de garantir les responsabilités. Soyez averti chaque fois qu’un fournisseur fait quelque chose qui ne relève pas de son domaine d’activité, car ses actions non autorisées pourraient mettre vos données en péril.

Prenez plus rapidement des décisions

plus éclairées

face aux menaces anticipées

d’une violation de données

d’une violation de données

Faites l’inventaire de vos données et voyez où se trouvent les données les plus sensibles ou les plus stratégiques. Créez des plans de récupération des informations qui établissent un ordre de priorité pour la restauration de ces informations.

Faites l’inventaire de vos données et voyez où se trouvent les données les plus sensibles ou les plus stratégiques. Créez des plans de récupération des informations qui établissent un ordre de priorité pour la restauration de ces informations.

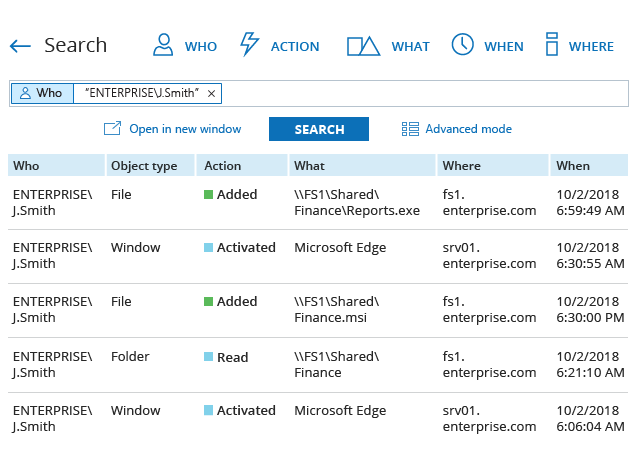

Faites rapidement la lumière sur les incidents impliquant des données sensibles : Comprenez exactement ce qui s’est passé, comment c’est arrivé, qui était derrière cela et quels éléments d’information ont réellement été lus, modifiés ou supprimés. Servez-vous de ce précieux contexte pour formuler la meilleure réponse à chaque incident le plus rapidement possible.

Faites rapidement la lumière sur les incidents impliquant des données sensibles : Comprenez exactement ce qui s’est passé, comment c’est arrivé, qui était derrière cela et quels éléments d’information ont réellement été lus, modifiés ou supprimés. Servez-vous de ce précieux contexte pour formuler la meilleure réponse à chaque incident le plus rapidement possible.

face aux menaces anticipées

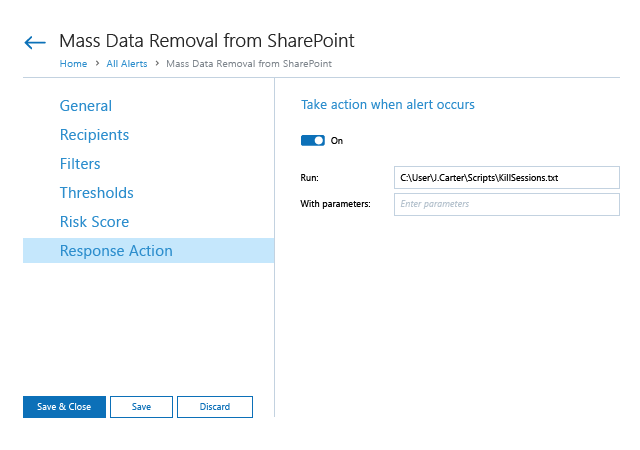

Réagissez plus rapidement aux menaces pour la sécurité des données en automatisant la réponse aux incidents anticipés. Vous pouvez agir de manière décisive en désactivant les comptes suspects ou en mettant fin aux sessions des utilisateurs actifs. Alternativement, vous pouvez fournir un soutien initial en cas d’incident, accélérer les enquêtes et améliorer leur précision en intégrant Netwrix Auditor à votre processus SecOps.

Réagissez plus rapidement aux menaces pour la sécurité des données en automatisant la réponse aux incidents anticipés. Vous pouvez agir de manière décisive en désactivant les comptes suspects ou en mettant fin aux sessions des utilisateurs actifs. Alternativement, vous pouvez fournir un soutien initial en cas d’incident, accélérer les enquêtes et améliorer leur précision en intégrant Netwrix Auditor à votre processus SecOps.

d’une violation de données

Faites l’inventaire de vos données et voyez où se trouvent les données les plus sensibles ou les plus stratégiques. Créez des plans de récupération des informations qui établissent un ordre de priorité pour la restauration de ces informations.

Faites l’inventaire de vos données et voyez où se trouvent les données les plus sensibles ou les plus stratégiques. Créez des plans de récupération des informations qui établissent un ordre de priorité pour la restauration de ces informations.

Faites rapidement la lumière sur les incidents impliquant des données sensibles : Comprenez exactement ce qui s’est passé, comment c’est arrivé, qui était derrière cela et quels éléments d’information ont réellement été lus, modifiés ou supprimés. Servez-vous de ce précieux contexte pour formuler la meilleure réponse à chaque incident le plus rapidement possible.

Faites rapidement la lumière sur les incidents impliquant des données sensibles : Comprenez exactement ce qui s’est passé, comment c’est arrivé, qui était derrière cela et quels éléments d’information ont réellement été lus, modifiés ou supprimés. Servez-vous de ce précieux contexte pour formuler la meilleure réponse à chaque incident le plus rapidement possible.

Facilitez la récupération

des données essentielles

et tirez les leçons des incidents passés

dans votre stratégie de sécurité

des données

Analysez précisément la manière dont un incident de sécurité s’est produit et utilisez ces informations pour améliorer votre stratégie de sécurité des données et prévenir des incidents similaires à l’avenir.

des données pour planifier les processus de récupération

Faites l’inventaire de vos données et voyez où se trouvent les données les plus sensibles ou les plus stratégiques. Créez des plans de récupération des informations qui établissent un ordre de priorité pour la restauration de ces informations.

des priorités pour la récupération des données essentielles

Déterminez quelles données sensibles, confidentielles ou essentielles à la mission ont été corrompues pendant l’attaque et établissez un ordre de priorité pour leur récupération. Découvrez qui a eu quel accès à ces documents, pour permettre à vos utilisateurs professionnels d’être productifs le plus rapidement possible.

dans votre stratégie de sécurité

des données

Analysez précisément la manière dont un incident de sécurité s’est produit et utilisez ces informations pour améliorer votre stratégie de sécurité des données et prévenir des incidents similaires à l’avenir.

des données pour planifier les processus de récupération

Faites l’inventaire de vos données et voyez où se trouvent les données les plus sensibles ou les plus stratégiques. Créez des plans de récupération des informations qui établissent un ordre de priorité pour la restauration de ces informations.

des données pour planifier les processus de récupération

Faites l’inventaire de vos données et voyez où se trouvent les données les plus sensibles ou les plus stratégiques. Créez des plans de récupération des informations qui établissent un ordre de priorité pour la restauration de ces informations.

des priorités pour la récupération des données essentielles

Déterminez quelles données sensibles, confidentielles ou essentielles à la mission ont été corrompues pendant l’attaque et établissez un ordre de priorité pour leur récupération. Découvrez qui a eu quel accès à ces documents, pour permettre à vos utilisateurs professionnels d’être productifs le plus rapidement possible.

dans votre stratégie de sécurité

des données

Analysez précisément la manière dont un incident de sécurité s’est produit et utilisez ces informations pour améliorer votre stratégie de sécurité des données et prévenir des incidents similaires à l’avenir.

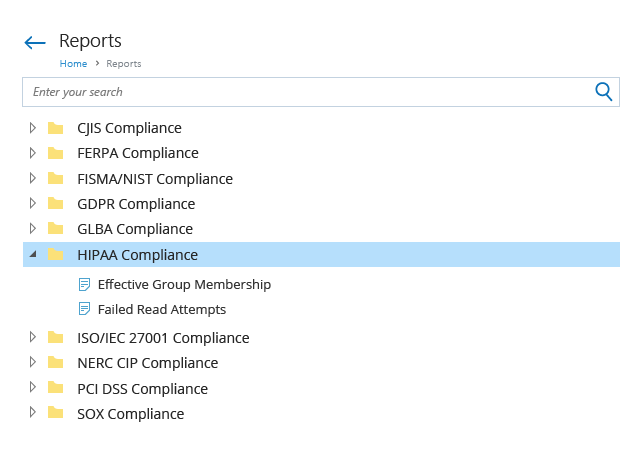

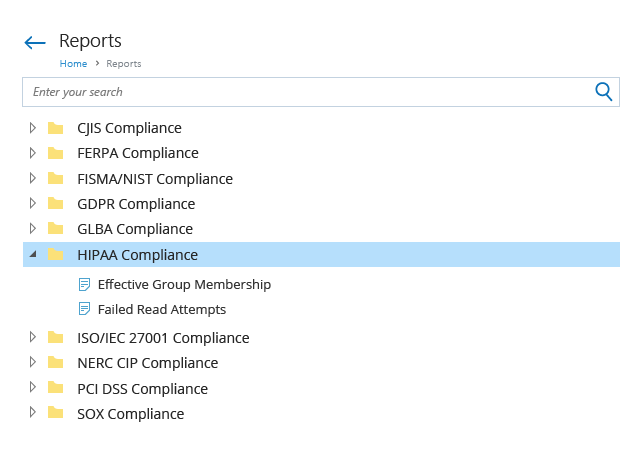

Assurez, entretenez et prouvez la conformité

de sécurité des données dans vos organisations

d’accès de la part des sujets de données

de la conformité et les audits

de la conformité et les audits

Préparez-vous à la masse de requêtes des auditeurs en tirant parti des rapports prêts à l’emploi adaptés aux contrôles de conformité HIPAA/HITECH, PCI DSS, RGPD ou d’autres réglementations courantes. Si des questions inattendues surviennent pendant l’audit, servez-vous de la recherche interactive pour trouver immédiatement les informations demandées.

Préparez-vous à la masse de requêtes des auditeurs en tirant parti des rapports prêts à l’emploi adaptés aux contrôles de conformité HIPAA/HITECH, PCI DSS, RGPD ou d’autres réglementations courantes. Si des questions inattendues surviennent pendant l’audit, servez-vous de la recherche interactive pour trouver immédiatement les informations demandées.

de sécurité des données dans vos organisations

Analysez précisément la manière dont un incident de sécurité s’est produit et utilisez ces informations pour améliorer votre stratégie de sécurité des données et prévenir des incidents similaires à l’avenir.

Analysez précisément la manière dont un incident de sécurité s’est produit et utilisez ces informations pour améliorer votre stratégie de sécurité des données et prévenir des incidents similaires à l’avenir.

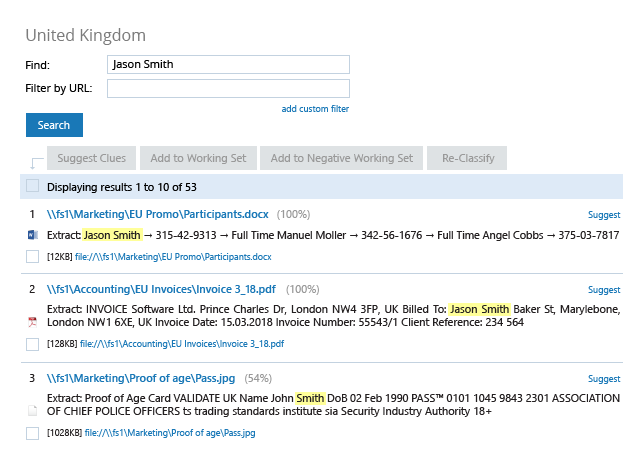

d’accès de la part des sujets de données

Trouvez facilement toutes les données que vous stockez sur un sujet de données particulier lorsque celui-ci exerce ses droits à la confidentialité selon le RGPD, CCPA ou d’autres réglementations modernes. Fournissez-lui une liste de ces informations ou supprimez-les si le sujet retire son consentement.

Trouvez facilement toutes les données que vous stockez sur un sujet de données particulier lorsque celui-ci exerce ses droits à la confidentialité selon le RGPD, CCPA ou d’autres réglementations modernes. Fournissez-lui une liste de ces informations ou supprimez-les si le sujet retire son consentement.

de la conformité et les audits

Préparez-vous à la masse de requêtes des auditeurs en tirant parti des rapports prêts à l’emploi adaptés aux contrôles de conformité HIPAA/HITECH, PCI DSS, RGPD ou d’autres réglementations courantes. Si des questions inattendues surviennent pendant l’audit, servez-vous de la recherche interactive pour trouver immédiatement les informations demandées.

Préparez-vous à la masse de requêtes des auditeurs en tirant parti des rapports prêts à l’emploi adaptés aux contrôles de conformité HIPAA/HITECH, PCI DSS, RGPD ou d’autres réglementations courantes. Si des questions inattendues surviennent pendant l’audit, servez-vous de la recherche interactive pour trouver immédiatement les informations demandées.

de sécurité des données dans vos organisations

Analysez précisément la manière dont un incident de sécurité s’est produit et utilisez ces informations pour améliorer votre stratégie de sécurité des données et prévenir des incidents similaires à l’avenir.

Analysez précisément la manière dont un incident de sécurité s’est produit et utilisez ces informations pour améliorer votre stratégie de sécurité des données et prévenir des incidents similaires à l’avenir.

Consultez la liste complète des avantages et découvrez comment les solutions Netwrix vous permettent de relever vos défis les plus urgents en matière de protection des informations.

Estimez le retour sur votre investissement dans une solution de sécurité des données Netwrix et prouvez sa valeur à votre équipe dirigeante à l’aide de données concrètes.

Conçu pour les environnements IT de toutes tailles, l’architecture de Netwrix prend en charge la croissance de votre entreprise